Siguria e Informacionit. Sistemi i sigurisë së informacionit WKR për sigurinë e informacionit

Siguria e informacionit zakonisht kuptohet si një grup masash që synojnë zbatimin e nivelit të kërkuar të sigurisë së softuerit dhe harduerit nga depërtimi i paligjshëm dhe i paautorizuar nga ndërhyrës. Sot, mbrojtja gjithëpërfshirëse e informacionit në një ndërmarrje po fiton popullaritet maksimal, duke përfshirë të gjitha teknikat dhe mjetet e mundshme të sigurisë që janë në dispozicion për zbatim. Nëse marrim parasysh ndonjë diplomë në sigurinë e informacionit, atëherë në të me siguri do të gjejmë një analizë të secilit mjet të tillë të mbrojtjes së informacionit në IP, përkatësisht:

- Mjete fizike mbrojtëse, të përbërë nga kamera sigurie të instaluara, pajisje të ndryshme mbyllëse (brava), dyer, hekura, kabinete metalike, kasaforta etj. Projektuar kryesisht për të krijuar një pengesë natyrore për një sulmues;

- Siguria e harduerit, e cila përfshin pajisje të ndryshme, sensorë, detektorë, skanerë dhe enkriptorë, të cilët kontribuojnë në mënyrë më efektive në ruajtjen e konfidencialitetit të të dhënave dhe sigurinë e sistemeve dhe rrjeteve (fusha më e zakonshme e aplikimit është mbrojtja e informacionit në rrjetet lokale, si dhe mbrojtja e informacionit kriptografik);

- Mjetet e mbrojtjes së softuerit, të cilat kryesisht përfaqësohen nga mure të ndryshme zjarri, sisteme antivirus, mure zjarri, politika sigurie, etj., d.m.th. softuer të ndryshëm që në një mënyrë ose në një tjetër zgjerojnë aftësitë e mjeteve standarde të sigurisë dhe përballojnë detyrën relativisht me sukses. E vetmja nuancë që vlen të theksohet është se nëse jeni duke ndjekur një diplomë në zhvillimin e një sistemi të mbrojtjes së të dhënave personale, atëherë është më mirë t'i jepni përparësi mbrojtjes së harduerit, pasi ato bëhen shumë më efektive dhe nuk janë aq të ndjeshme ndaj hakerave;

- Masat mbrojtëse organizative, të cilat përfaqësohen nga statute, rregulla dhe rregullore të ndryshme teknike për punën me kategori të veçanta të dhënash. Organizimi dhe teknologjia e mbrojtjes së informacionit në këtë rast është si më poshtë - të gjithë punonjësit respektojnë rreptësisht rregulloret dhe kërkesat që lidhen me punën me të dhënat e klasifikuara si "konfidenciale" ose "personale". Mosrespektimi i kërkesave do të rezultojë në dënime, përgjegjësi administrative ose penale.

Sigurisht, metodat e mbrojtjes së të dhënave të përshkruara më sipër nuk janë të vetmet, por secila prej tyre luan një rol të rëndësishëm në procesin e kryerjes së një auditimi të sigurisë së informacionit të ndërmarrjes.

Le të theksojmë tiparet kryesore që karakterizojnë pothuajse të gjitha diplomat në sigurinë e informacionit:

- Një qëllim i përcaktuar qartë dhe i justifikuar i projektit, rëndësia e lartë e kërkimit që po kryhet dhe një rezultat i qartë i dëshiruar pas përfundimit të të gjithë punës;

- Një detyrë kryesore e formuluar saktë, e cila përmban një listë hap pas hapi të të gjitha veprimeve të nevojshme, të cilat, nëse kryhen me sukses, çojnë në rezultatin përfundimtar të kërkuar;

- Identifikimi i disa zgjidhjeve të disponueshme për një problem të caktuar, duke marrë parasysh të gjitha kërkesat dhe kushtet e mbrojtjes së të dhënave, përzgjedhja e mëtejshme e opsionit më të përshtatshëm (përsa i përket kohës dhe kostos) të mundshme dhe arsyetimi i zgjedhjes së bërë. Faktori themelor në këtë rast është efikasiteti dhe pajtueshmëria me të gjitha kërkesat për mbrojtjen e të dhënave;

- Përcaktimi i paraqitjes më të kapshme dhe më të kuptueshme të rezultatit të hulumtimit për qartësi më të madhe gjatë mbrojtjes.

Nuk është e vështirë të merret me mend se diplomat në sigurinë e informacionit në një ndërmarrje janë mjaft komplekse dhe mbulojnë një gamë të gjerë fushash, dhe për të zhvilluar saktë një sistem të mbrojtjes së të dhënave personale, është e rëndësishme të keni njohuri të mira teorike dhe praktike. Por ky kusht nuk plotësohet gjithmonë.

Më shumë se një herë, studentët pyesnin veten se çfarë të bënin nëse unë vetë nuk kam kohë për të përfunduar të gjithë sasinë e punës. Përgjigja është mjaft e thjeshtë - duhet të kontaktoni paraprakisht dyqanin tonë online, ku paraqiten një numër i madh i punimeve të ndryshme të sigurisë së informacionit. Do të mjaftojnë vetëm disa shembuj:

- Puna në organizimin e sigurisë së informacionit;

- Punim për sigurinë e informacionit;

- Shqyrtimi i problemeve të sigurimit të sigurisë së informacionit.

Dhe ne jemi absolutisht të sigurt se secili prej jush do të jetë në gjendje të zgjedhë një diplomë nga ne sipas kërkesave tuaja, dhe nëse nuk ka një temë të zgjedhur, mund ta porosisni lehtësisht nga specialistët tanë.

Kjo kategori paraqet punën në lidhje me sigurimin e sigurisë së informacionit të ndërmarrjeve, sistemeve të informacionit dhe rrjeteve kompjuterike lokale, duke përfshirë:

- siguria e rrjedhës së dokumenteve;

- siguria e sistemeve operative dhe bazave të të dhënave;

- siguria e sistemeve kompjuterike;

- siguria e burimeve të internetit;

- mbrojtjen e informacionit inxhinierik dhe teknik.

Punimet janë përgatitur për specialistë në këto specialitete:

090000 SIGURIA E INFORMACIONIT

090100 Siguria e informacionit

090101 Kriptografi

090102 Siguria kompjuterike

.E Nëse nuk keni gjetur një punë të përshtatshme të përfunduar, mund të porosisni të shkruhet një e re, e cila do të përfundojë në kohë dhe në përputhje të plotë me kërkesat tuaja. Formulari i porosisë nga .

fokusi (profili) "Sistemet dhe teknologjitë e informacionit"

fushat e trajnimit 09.03.02 “Sistemet dhe teknologjitë e informacionit”

dizajni dhe teknologjik,

shërbimi dhe operacional.

1. Virtualizimi i infrastrukturës informative të ndërmarrjes (emri i ndërmarrjes).

2. Integrimi i sistemeve të informacionit të ndërmarrjeve bazuar në Linux OS dhe një DBMS të shpërndarë lirisht.

3. Modernizimi dhe administrimi i sistemit informativ të korporatës së ndërmarrjes (emri i ndërmarrjes).

4. Modernizimi, administrimi dhe mirëmbajtja e rrjetit informativ të ndërmarrjes (emri i ndërmarrjes).

5. Modernizimi i sistemit të informacionit dhe menaxhimit të ndërmarrjes (procesit) (emri i ndërmarrjes ose procesi) dhe zhvillimi i masave për mbështetjen e tij.

6. Zhvillimi i një portali Intranet për ndërmarrjen (emri i ndërmarrjes).

7. Projektimi i një rrjeti informativ të ndërmarrjes (emri i ndërmarrjes).

8. Projektimi i një sistemi informacioni të korporatës për një ndërmarrje (emri i ndërmarrjes).

9. Zhvillimi dhe mirëmbajtja e ueb portalit korporativ të ndërmarrjes (emri i ndërmarrjes).

10. Zhvillimi i një sistemi të automatizuar të përpunimit të informacionit për ndërmarrjen (emri i ndërmarrjes).

11. Zhvillimi i një prototipi të një sistemi informacioni të ndërmarrjes për menaxhimin e procesit (emri i procesit ose objektit).

12. Zhvillimi i një ueb shërbimi për sistemin informativ të ndërmarrjes (emri i ndërmarrjes).

13. Zhvillimi i një sistemi informacioni referues për ndërmarrjen (emri i ndërmarrjes).

14. Zhvillimi i një modeli dhe dizajni i një sistemi të menaxhimit të informacionit të ndërmarrjes (emri i ndërmarrjes).

15. Zhvillimi i softuerit teknologjik për mirëmbajtjen e sistemit (emri i sistemit).

16. Zhvillimi i softuerit për një pajisje mikroprocesori (emri i pajisjes).

17. Zhvillimi i një aplikacioni klient celular për sistemin informativ të ndërmarrjes (emri i ndërmarrjes).

18. Zhvillimi i një modeli simulimi për të optimizuar parametrat e procesit të prodhimit.

19. Dizajnimi i serverëve virtualë të bazuar në mjete (emri i mjeteve të virtualizimit) dhe kanaleve të transmetimit të të dhënave për një ndërmarrje (emri i ndërmarrjes).

20. Zhvillimi i një moduli (nënsistemi) (emri i funksionit të zbatuar) të sistemit informativ (informacionit të korporatës) të ndërmarrjes (emri i ndërmarrjes).

në programin arsimor të diplomës bachelor të aplikuar

fushat e trajnimit 03/09/04 "Inxhinieri Softuerike"

prodhimi dhe teknologjik,

organizative dhe menaxheriale,

shërbimi dhe operacional.

1. Zhvillimi i një aplikacioni për analizimin e një faqe interneti, rrjeti social, portal.

2. Projektimi dhe zbatimi i softuerit të një sistemi informacioni (informativ dhe referues) (qëllimi ose funksioni i sistemit).

3. Zhvillimi i firmuerit për pajisjen (emri i pajisjes).

4. Zhvillimi i softuerit aplikativ për sistemin (emri i sistemit).

5. Zhvillimi i një sistemi informacioni softuerik (emri i zonës së përdorimit ose procesi që po zbatohet).

6. Zhvillimi i metodave për testimin dhe korrigjimin e softuerit (emri i softuerit).

7. Zhvillimi i një moduli softuerësh (emri i modulit) për sistemin 1C: Enterprise (emri i ndërmarrjes).

8. Zhvillimi i një ueb shërbimi për sistemin e menaxhimit të informacionit të ndërmarrjes (emri i ndërmarrjes).

9. Zhvillimi i një aplikacioni për të mbështetur sistemin informativ-matës (qëllimi i sistemit).

10. Studimi i sigurisë së informacionit të shërbimeve në internet të sistemit 1C: Enterprise.

11. Zhvillimi i një moduli (nënsistemi) (emri i funksionit të implementuar) të sistemit informativ (informacionit të korporatës) të ndërmarrjes (emri i ndërmarrjes).

12. Zhvillimi i softuerit server (klient) për sistemin (emri i sistemit).

Subjektet e punimeve finale kualifikuese

në programin arsimor të diplomës bachelor të aplikuar

fokusi (profili) "Shërbimi i informacionit"

:shërbimi,

1. Modernizimi, administrimi dhe mirëmbajtja e rrjetit lokal të ndërmarrjes (emri i ndërmarrjes).

2. Modernizimi dhe administrimi i sistemit informativ të ndërmarrjes (emri i ndërmarrjes).

3. Projektimi i një sistemi informativ të ndërmarrjes (emri i ndërmarrjes).

4. Projektimi dhe zhvillimi i teknologjisë për funksionimin e një rrjeti lokal të një ndërmarrje (emri i ndërmarrjes).

5. Projektimi i mbrojtjes harduerike dhe softuerike të sistemit informativ të ndërmarrjes (emri i ndërmarrjes).

6. Zhvillimi i teknologjisë për diagnostikimin, riparimin dhe mirëmbajtjen e pajisjes (emri i pajisjes, grupi i pajisjeve, pajisjet matëse, njësia kompjuterike, sistemi kompjuterik ose mikroprocesori, rrjeti lokal).

7. Zhvillimi dhe administrimi i faqes së internetit të kompanisë (emri i kompanisë).

8. Zhvillimi i konfigurimit të serverit për rrjetin e transmetimit të të dhënave të ndërmarrjes (emri i ndërmarrjes).

9. Zhvillimi dhe administrimi i bazës së të dhënave të sistemit informativ të ndërmarrjes (emri i ndërmarrjes).

10. Zhvillimi i një portali Intranet për ndërmarrjen (emri i ndërmarrjes).

11. Zhvillimi i një nënsistemi për monitorimin e proceseve të prodhimit në platformën 1C:Enterprise.

12. Zhvillimi i një projekti për një sistem informacioni të shpërndarë (emri i sistemit) të ndërmarrjes (emri i ndërmarrjes).

13. Zhvillimi i një sistemi kontabiliteti informacioni dhe referencë (emri i objektit kontabël).

14. Zhvillimi i një shërbimi WCF për një sistem informacioni të ndërmarrjes.

15. Zhvillimi i një modeli të një sistemi informacioni të ndërmarrjes (emri ose fusha e veprimtarisë së ndërmarrjes).

16. Zhvillimi i metodave për testimin dhe debugimin e softuerit (emri i softuerit).

17. Zhvillimi i një sërë masash për administrimin dhe mirëmbajtjen e një sistemi informacioni softuerik (emri i zonës së përdorimit ose procesi që zbatohet).

18. Modelimi dhe hulumtimi i sistemit të transmetimit të të dhënave (emri i sistemit).

19. Hulumtimi dhe optimizimi i parametrave të një sistemi informacioni të shpërndarë në platformën 1C: Enterprise.

20. Projektimi i një divizioni të ndërmarrjes (emri i ndërmarrjes) për riparimin dhe mirëmbajtjen e pajisjeve elektronike (kompjuterike) dhe organizimin e funksionimit të pajisjeve teknike.

21. Dizajnimi i serverëve virtualë të bazuar në mjete (emri i mjeteve të virtualizimit) dhe kanaleve të transmetimit të të dhënave për një ndërmarrje (emri i ndërmarrjes).

22. Zhvillimi i softuerit server (klient) për sistemin (emri i sistemit).

Subjektet e punimeve finale kualifikuese

në programin arsimor të diplomës bachelor të aplikuar

drejtimi (profili) "Shërbimi i pajisjeve elektronike"

fushat e trajnimit 03.43.01 "Shërbimi"

Llojet e aktiviteteve profesionale:shërbimi,

prodhuese dhe teknologjike.

1. Zhvillimi i teknologjisë për diagnostikimin, riparimin dhe mirëmbajtjen e pajisjes (emri i pajisjes elektronike, mikroprocesori ose sistemi i telekomunikacionit, pajisjet matëse, rrjeti i transmetimit të të dhënave).

2. Zhvillimi i një sistemi elektronik (emri i sistemit) të ndërmarrjes (emri i ndërmarrjes, qendra tregtare dhe zyra, kompleksi argëtues).

3. Zhvillimi i një pajisjeje hyrëse/dalëse informacioni (emri i pajisjes).

4. Zhvillimi i softuerit për një pajisje mikroprocesori (emri i pajisjes).

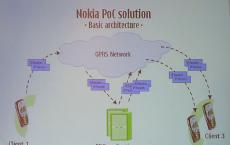

5. Zhvillimi i një rrjeti korporativ telekomunikacioni për një ndërmarrje (emri i ndërmarrjes).

6. Zhvillimi i një pajisjeje dixhitale (moduli) (emri i pajisjes, moduli; emri i funksionit që zbatohet).

7. Zhvillimi i një pajisjeje furnizimi me energji elektrike për pajisjet elektronike (emri i pajisjes).

8. Zhvillimi i teknologjisë për monitorimin (parametrat kontrollues) të objekteve (emri i objekteve).

9. Zhvillimi dhe hulumtimi i një sensori me valë (emri i parametrit të matur).

10. Projektimi i një divizioni të ndërmarrjes (emri i ndërmarrjes) për riparimin dhe mirëmbajtjen e pajisjeve elektronike (kompjuterike) dhe organizimin e funksionimit të pajisjeve teknike.

11. Zhvillimi i një nënsistemi (emri i nënsistemit) i një sistemi të integruar sigurie për ndërmarrjen (emri i ndërmarrjes).

Subjektet e punimeve finale kualifikuese

në programin arsimor të diplomës bachelor të aplikuar

drejtimi (profili) "Mjete radio-inxhinierike për transmetimin, marrjen dhe përpunimin e sinjaleve"

fushat e trajnimit 03/11/01 “Radio Inxhinieri”

dizajn dhe inxhinieri,

shërbimi dhe operacional.

1. Zhvillimi i një sistemi pajisjeje (blloku, moduli; marrës, transmetues, marrës) (emri i sistemit).

2. Zhvillimi i një ndërfaqeje wireless për pajisjet elektronike (emri i pajisjes).

3. Studimi i modelit virtual të pajisjes (specifikoni llojin e pajisjes) në mjedis (emri i mjedisit të softuerit).

4. Zhvillimi i një nënsistemi (emri i nënsistemit) i një sistemi të integruar të sigurisë së ndërmarrjes (emri i ndërmarrjes.

Subjektet e punimeve finale kualifikuese

në programin arsimor të diplomës bachelor të aplikuar

drejtimi (profili) "Sistemet e komunikimit celular"

fushat e trajnimit 11.03.02 “Teknologjitë e informacionit dhe sistemet e komunikimit”

Llojet e aktiviteteve profesionale:dizajni

1. Projektimi i një rrjeti telekomunikacioni për një ndërmarrje (emri i ndërmarrjes).

2. Administrimi dhe mirëmbajtja e rrjetit telekomunikues të ndërmarrjes (emri i ndërmarrjes).

3. Zhvillimi i një blloku (kodeku, vokoderi, pajisje sinkronizimi, pajisje përputhëse) të një sistemi telekomunikacioni dixhital.

4. Zhvillimi i një përshtatësi të ndërfaqes me valë (emri i ndërfaqeve).

5. Zhvillimi i një sistemi të pajisjes së përpunimit të informacionit (lloji i pajisjes) (emri i sistemit).

6. Zhvillimi i një pajisjeje për ndërlidhjen e sistemeve (emri i sistemeve).

7. Zhvillimi i një kontrolluesi të sistemit (emri i sistemit).

8. Zhvillimi i një pajisjeje sinkronizimi për një sistem telekomunikacioni (emri i sistemit).

9. Zhvillimi i një pajisjeje teknologjike për testimin e pajisjeve të telekomunikacionit (emri i pajisjes).

10. Zhvillimi i një rrjeti komunikimi pa tela (segment rrjeti) i bazuar në teknologji (emri i teknologjisë).

11. Zhvillimi i teknologjisë për monitorimin në distancë të parametrave të objektit (emri i parametrave).

12. Zhvillimi i një rrjeti sensor për monitorimin e gjendjes së një objekti (emri i objektit).

13. Zhvillimi i teknologjisë për diagnostikimin dhe matjen e parametrave të një pajisjeje telekomunikuese (emri i pajisjes, sistemi, rrjeti, mjedisi).

14. Zhvillimi i një pajisjeje transmetuese për sistemin (emri i sistemit).

15. Zhvillimi i pajisjeve telekomunikuese për telekomandimin e një objekti (emri i objektit).

16. Zhvillimi i një parametri matësi për komponentët e pajisjeve të telekomunikacionit (emri i komponentëve).

17. Zhvillimi i një pajisjeje hyrëse/dalëse të informacionit me valë (emri i pajisjes).

18. Zhvillimi i harduerit dhe softuerit për teknologjinë e infokomunikacionit (emri i teknologjisë).

19. Studimi i protokolleve të transferimit të informacionit në sistem (emri i sistemit).

20. Hulumtimi i metodave të përpunimit të sinjalit dixhital për sistemin (emri i sistemit).

21. Zhvillimi i teknologjisë së informacionit dhe sistemit të menaxhimit të objektit (emri i objektit).

22. Zhvillimi i një sistemi wireless për matjen e një parametri (emri i parametrit).

23. Dizajnimi i serverëve virtualë të bazuar në mjete (emri i mjeteve të virtualizimit) dhe kanaleve të transmetimit të të dhënave për një ndërmarrje (emri i ndërmarrjes).

Subjektet e punimeve finale kualifikuese

sipas programit arsimor të arsimit të mesëm profesional

specialiteti 09.02.01 "Sistemet dhe komplekset kompjuterike"

Modulet profesionale:PM.01 Projektimi i pajisjeve dixhitale,

PM.02 Aplikimi i sistemeve mikroprocesorike, instalimi dhe konfigurimi i trajnimit periferik,

PM.03 Mirëmbajtja dhe riparimi i sistemeve dhe komplekseve kompjuterike.

1. Diagnostifikimi i defekteve dhe monitorimi i gjendjes teknike të pajisjeve (emri i harduerit dhe softuerit të teknologjisë kompjuterike ose rrjetit kompjuterik).

2. Montimi, konfigurimi dhe vendosja e mjeteve (emri i harduerit dhe softuerit të kompjuterit ose i rrjetit kompjuterik).

3. Zhvillimi i një sërë masash për të siguruar sigurinë e informacionit të rrjetit kompjuterik të ndërmarrjes (emri i ndërmarrjes).

4. Zhvillimi i një sistemi identifikimi pa kontakt për ndërmarrjen (emri i ndërmarrjes).

5. Mirëmbajtja dhe administrimi i sistemit informativ të ndërmarrjes (emri i ndërmarrjes).

6. Mirëmbajtja dhe administrimi i rrjetit kompjuterik të ndërmarrjes (emri i ndërmarrjes).

7. Mirëmbajtja dhe mbështetja e harduerit dhe softuerit (emri i harduerit kompjuterik ose i rrjetit kompjuterik).

8. Instalimi, përshtatja dhe mirëmbajtja e softuerit (emri i softuerit).

9. Zhvillimi dhe hulumtimi i pajisjes (modulit) dixhital (mikroprocesor) (emri i pajisjes, moduli).

10. Zhvillimi i teknologjisë së testimit dhe debugimi gjithëpërfshirës i softuerit (emri i softuerit).

Temat e punimeve kualifikuese përfundimtare për maturantët

fokusi (profili) "Elementet dhe pajisjet e teknologjisë kompjuterike dhe sistemeve të informacionit"

fushat e trajnimit 09.04.01 “Informatikë dhe Shkenca Kompjuterike”

Llojet e aktiviteteve profesionale:dizajni,

kërkimin shkencor.

1. Modelimi dhe hulumtimi i protokolleve të rrjetit për transferimin e informacionit (tregohet lloji i informacionit).

2. Hulumtimi dhe zhvillimi i metodave kompjuterike për përmirësimin e parametrave të sistemit (tregohen parametrat ose parametrat dhe lloji i sistemit).

3. Modelimi kompjuterik, kërkimi dhe optimizimi i sistemeve të informacionit ose telekomunikacionit (tregohet klasa e sistemeve).

4. Hulumtimi dhe optimizimi i ndërtimit të rrjeteve të sensorëve pa tela.

5. Hulumtimi dhe analiza e ndërtimit të rrjeteve pa tela të Internetit të Gjërave.

6. Zhvillimi i kritereve të efikasitetit dhe studimi i shpërndarjes së makinave virtuale brenda infrastrukturës cloud.

7. Zhvillimi, hulumtimi dhe vlerësimi i efektivitetit të sistemeve të informacionit të shpërndarë (ose matjes së informacionit) (tregohet zona e aplikimit ose lloji i sistemeve).

8. Zhvillimi dhe hulumtimi i një ndërfaqeje wireless për pajisjet (emri i pajisjes).

9. Zhvillimi dhe hulumtimi i një pajisjeje gjurmuese të objekteve (emri i objekteve).

10. Zhvillimi dhe hulumtimi i pajisjeve për monitorimin e gjendjes së një objekti (emri i objektit).

11. Zhvillimi i mjeteve diagnostikuese harduerike dhe softuerike për pajisjet (emri i pajisjeve).

12. Zhvillimi dhe hulumtimi i një sensori me valë (emri i parametrit të matur).

13. Studimi i algoritmeve të korrigjimit për konvertuesit e një parametri (emri i parametrit) në kod.

14. Zhvillimi i algoritmeve dhe softuerit për monitorimin e parametrave të sistemit të menaxhimit të objektit (emri i objektit).

15. Zhvillimi dhe hulumtimi i pajisjeve të kontrollit me valë për objektin (emri i objektit).

16. Modelimi dhe hulumtimi i konvertuesve të parametrave (emri i parametrave).

17. Metodat për vlerësimin e cilësisë së softuerit (tregohet qëllimi i softuerit).

18. Studimi i funksionimit të pajisjeve (emri i pajisjeve) në kushte (tregohen kushtet) me qëllim përmirësimin e karakteristikave (tregohen karakteristikat).

19. Zhvillimi i metodave për analizën dhe sintezën e pajisjeve (emri i pajisjeve) me qëllim të përmirësimit të karakteristikave (tregohen karakteristikat).

Subjektet e punimeve finale kualifikuese

në programin e masterit akademik

fokusi (profili) "Zhvillimi i softuerit dhe sistemeve të informacionit"

fushat e trajnimit 09.04.04 “Inxhinieri Softuerike”

kërkime,

dizajni

1. Zhvillimi dhe kërkimi i një shërbimi REST për paraqitjen e orareve në institucionet e arsimit të lartë.

2. Hulumtimi dhe zhvillimi i mjeteve të testimit të softuerit për operatorët celularë.

3. Njohja e gjendjes fiziologjike të një personi bazuar në teorinë e sistemeve me strukturë të rastësishme.

4. Projektimi i një sistemi informacioni për automatizimin e shitjeve (emri i ndërmarrjes) bazuar në qasjen MDA.

5. Zhvillimi dhe hulumtimi i një sistemi informacioni softuerik për vlerësimin e cilësisë së softuerit (tregohet emri i softuerit).

6. Zhvillimi i softuerit të shpërndarë dhe sistemeve të informacionit (tregohet fusha e aplikimit të sistemit) dhe hulumtimi i mundësive të optimizimit të tyre bazuar në kriteret e efikasitetit (kriteret janë të shënuara).

7. Zhvillimi i softuerit për të mbështetur pajisjet hyrëse/dalëse për sistemin (emri i sistemit).

8. Studimi i sigurisë së komponentëve të sistemit informativ të softuerit (emri i sistemit).

Rekomandimet metodologjike janë të destinuara për studentët e të gjitha formave të trajnimit të specialitetit 10.02.01 (090905) dhe përfaqësojnë një sërë kërkesash për organizimin, zbatimin dhe mbrojtjen e punëve përfundimtare kualifikuese (GQR).

- Standardi arsimor shtetëror federal për trajnimin bazë dhe të avancuar në specialitet 10.02.01 (090905) Organizimi dhe teknologjia e sigurisë së informacionit,

- Ligji Federal i 29 dhjetorit 2012 Nr. 273-FZ "Për arsimin në Federatën Ruse",

- miratohet procedura për kryerjen e certifikimit përfundimtar shtetëror për programet arsimore të arsimit të mesëm profesional. me urdhër të Ministrisë së Arsimit dhe Shkencës të Federatës Ruse të datës 16 gusht 2013 Nr. 968 (në tekstin e mëtejmë Procedura për kryerjen e Provimit të Shtetit),

- dispozitat e Institucionit Arsimor Buxhetor të Shtetit “Kolegji Teknologjik nr. 34” “Për procedurën e kryerjes së certifikimit përfundimtar shtetëror për programet arsimore të arsimit të mesëm profesional”,

- sistemet e menaxhimit të cilësisë.

DISPOZITAT E PËRGJITHSHME

Certifikimi përfundimtar shtetëror i një të diplomuari në Institucionin Arsimor Buxhetor Shtetëror të Moskës "Kolegji Teknologjik Nr. 34" në specialitete 10.02.01(090905)Organizimi dhe teknologjia e sigurisë së informacionitpërfshin përgatitjen dhe mbrojtjen e një teze kualifikuese përfundimtare.

Kontrolli i cilësisë Trajnimi i diplomuar kryhet në dy fusha kryesore:

- vlerësimi i nivelit të zotërimit të disiplinave akademike, MDK dhe PM;

- vlerësimi i nivelit të zotërimit të kompetencave.

Fusha e veprimtarisë profesionaletë diplomuarit. Specialist i sigurisë së informacionit sipas specialitetit 10.02.01(090905) kryen punë në lidhje me sigurimin e mbrojtjes gjithëpërfshirëse të informacionit bazuar në programet dhe teknikat e zhvilluara. Grumbullon dhe analizon materiale nga institucionet, organizatat dhe ndërmarrjet e industrisë për të zhvilluar dhe marrë vendime dhe masa për të siguruar mbrojtjen e informacionit dhe përdorimin efektiv të mjeteve të kontrollit automatik, zbulimin e kanaleve të mundshme të rrjedhjes së informacionit që përfaqëson shtetin, ushtarak, zyrtar dhe komercial. sekretet. Analizon metodat dhe mjetet ekzistuese të përdorura për kontrollin dhe mbrojtjen e informacionit dhe harton propozime për përmirësimin e tyre dhe rritjen e efektivitetit të kësaj mbrojtjeje. Merr pjesë në inspektimin e objekteve të mbrojtura, certifikimin dhe kategorizimin e tyre. Harton dhe përgatit për miratim projekt-materiale normative dhe metodologjike që rregullojnë punën për mbrojtjen e informacionit, si dhe rregullore, udhëzime dhe dokumente të tjera organizative dhe administrative. Organizon zhvillimin dhe paraqitjen në kohë të propozimeve për përfshirje në seksionet përkatëse të planeve afatgjata dhe aktuale të punës dhe programeve të masave për kontrollin dhe mbrojtjen e informacionit. Jep komente dhe konkluzione për projektet e ndërtesave dhe strukturave të sapondërtuara dhe të rikonstruktuara dhe zhvillime të tjera për çështje të garantimit të sigurisë së informacionit. Merr pjesë në rishikimin e specifikimeve teknike për projektimin, projektet paraprake, teknike dhe të detajuara, siguron përputhjen e tyre me dokumentet aktuale rregullatore dhe metodologjike, si dhe në zhvillimin e diagrameve të reja bazë të pajisjeve të kontrollit, mjeteve të automatizimit të kontrollit, modeleve dhe sistemeve të sigurisë së informacionit. , vlerësimi i nivelit teknik dhe ekonomik dhe efektiviteti i zgjidhjeve organizative dhe teknike të propozuara dhe të zbatuara: organizimi i mbledhjes dhe analizës së materialeve me qëllim zhvillimin dhe marrjen e masave për të siguruar mbrojtjen e të dhënave dhe identifikimin e kanaleve të mundshme të rrjedhjes së informacionit që përfaqësojnë zyrtarë, tregtarë , sekrete ushtarake dhe shtetërore.

Objektet e veprimtarisë profesionaletë diplomuarit janë:

- pjesëmarrja në planifikimin dhe organizimin e punës për të siguruar mbrojtjen e objektit;

- organizimi i punës me dokumentacion, përfshirë ato konfidenciale;

- përdorimi i softuerit, harduerit dhe mjeteve teknike të sigurisë së informacionit;

- pjesëmarrja në zbatimin e një sistemi gjithëpërfshirës të mbrojtjes së objekteve;

- pjesëmarrja në mbledhjen dhe përpunimin e materialeve për të zhvilluar zgjidhje për të garantuar sigurinë e informacionit dhe përdorimin efektiv të mjeteve për zbulimin e kanaleve të mundshme të rrjedhjes së informacionit konfidencial;

- pjesëmarrja në zhvillimin e programeve dhe metodave për organizimin e sigurisë së informacionit në objekt;

- monitorimi i përputhjes nga personeli me kërkesat e regjimit të sigurisë së informacionit;

- pjesëmarrja në përgatitjen e dokumenteve organizative dhe administrative që rregullojnë punën për mbrojtjen e informacionit;

- organizimi i rrjedhës së dokumenteve, përfshirë elektronik, duke marrë parasysh konfidencialitetin e informacionit.

Puna përfundimtare kualifikueseSpecialisti i sigurisë së informacionit ka për qëllim sistemimin dhe thellimin e njohurive, përmirësimin e aftësive dhe aftësive të të diplomuarit në zgjidhjen e problemeve komplekse shkencore dhe teknike me elementë të kërkimit shkencor, si dhe demonstrimin e shkallës së gatishmërisë profesionale të të diplomuarit dhe përputhjen e tij me këtë standard arsimor. Puna kërkimore-zhvilluese për kualifikimin “specialist i sigurisë së informacionit” kryhet në formën e një teze ose projekti diplomimi. Lënda e kualifikimeve arsimore për formën bazë të trajnimit nënkupton përputhjen me përmbajtjen e një ose më shumë moduleve profesionale.

Cikli profesional i specialitetit10.02.01(090905) Organizimi dhe teknologjia e sigurisë së informacionitpërfshin 4 module profesionale:

- Pjesëmarrja në planifikimin dhe organizimin e punës për të siguruar mbrojtjen e objektit.

- Organizimi dhe teknologjia e punës me dokumente konfidenciale.

- Aplikimi i softuerit, harduerit dhe mjeteve teknike të sigurisë së informacionit.

- Kryerja e punës në një ose më shumë profesione ose pozicione zyre punonjësish.

Puna përfundimtare kualifikuese duhet të plotësojë një sërë kërkesash të detyrueshme:

- demonstrojnë nivelin e zhvillimit të kompetencave të përgjithshme dhe profesionale;

- të jetë relevant dhe i orientuar drejt praktikës;

- përputhet me detyrën e zhvilluar;

- të përfshijë një analizë të burimeve mbi temën me përgjithësime dhe përfundime, krahasime dhe vlerësime të këndvështrimeve të ndryshme;

- demonstrojnë nivelin e gatishmërisë së të diplomuarit për një/disa lloje të veprimtarisë profesionale;

- qëndrueshmëria e paraqitjes, bindshmëria e materialit faktik të paraqitur;

- përfundime dhe përgjithësime të arsyetuara.

Në punën përfundimtare kualifikuese, studenti duhet të demonstrojë zotërim të kompetencave të përgjithshme dhe profesionale, duke përfshirë aftësinë për:

OK 1. Kuptoni thelbin dhe rëndësinë shoqërore të profesionit tuaj të ardhshëm, keni motivim të lartë për të kryer aktivitete profesionale në fushën e sigurisë së informacionit.

OK 2. Organizoni aktivitetet tuaja, zgjidhni metoda dhe mënyra standarde të kryerjes së detyrave profesionale, vlerësoni efektivitetin dhe cilësinë e tyre.

OK 3. Merrni vendime në situata standarde dhe jostandarde dhe merrni përgjegjësi për to.

OK 4. Kërkoni dhe përdorni informacionin e nevojshëm për kryerjen efektive të detyrave profesionale, zhvillimin profesional dhe personal.

OK 5.

OK 6. Punoni në një ekip dhe ekip, komunikoni në mënyrë efektive me kolegët, menaxhmentin dhe konsumatorët.

OK 7. Merrni përgjegjësi për punën e anëtarëve të ekipit (vartësve), rezultat i përfundimit të detyrave.

OK 8. Përcaktoni në mënyrë të pavarur detyrat e zhvillimit profesional dhe personal, angazhohuni në vetë-edukim, planifikoni me vetëdije zhvillimin profesional.

OK 9. Për të lundruar në kushtet e ndryshimeve të shpeshta të teknologjisë në aktivitetet profesionale.

OK 10.

OK 11. Zbatoni mjete matematikore për zgjidhjen e problemeve profesionale.

OK 12. Vlerësoni rëndësinë e dokumenteve të përdorura në aktivitetet profesionale.

OK 13. Gjeni qëndrimet tuaja në strukturën e autoriteteve ekzekutive federale që garantojnë sigurinë e informacionit.

PM 01 Pjesëmarrja në planifikimin dhe organizimin e punës për sigurimin e mbrojtjes së objektit.

PC 1.1. Merrni pjesë në mbledhjen dhe përpunimin e materialeve për të zhvilluar zgjidhje për të siguruar mbrojtjen e informacionit dhe përdorimin efektiv të mjeteve për zbulimin e kanaleve të mundshme të rrjedhjes së informacionit konfidencial.

PC 1.2. Merrni pjesë në zhvillimin e programeve dhe metodave për organizimin e sigurisë së informacionit në objekt.

PC 1.3. Planifikoni dhe organizoni zbatimin e masave të sigurisë së informacionit.

PC 1.4. Merrni pjesë në zbatimin e zgjidhjeve të zhvilluara organizative në vendet profesionale.

PC 1.5. Mbani shënime, përpunim, ruajtje, transmetim, përdorim të mediave të ndryshme të informacionit konfidencial.

PC 1.6. Siguroni masat paraprake të sigurisë gjatë aktiviteteve organizative dhe teknike.

PC 1.7. Merrni pjesë në organizimin dhe kryerjen e inspektimeve të objekteve të teknologjisë së informacionit që i nënshtrohen mbrojtjes.

PC 1.8. Monitoroni përputhjen e stafit me kërkesat e regjimit të sigurisë së informacionit.

PC 1.9. Merrni pjesë në vlerësimin e cilësisë së mbrojtjes së objektit.

PM 02 Organizimi dhe teknologjia e punës me dokumente konfidenciale.

PC 2.1. Merrni pjesë në përgatitjen e dokumenteve organizative dhe administrative që rregullojnë punën për mbrojtjen e informacionit.

PC 2.2. Merrni pjesë në organizim dhe siguroni teknologji për mbajtjen e të dhënave, duke marrë parasysh konfidencialitetin e informacionit.

PC 2.3. Organizoni rrjedhën e dokumenteve, përfshirë ato elektronike, duke marrë parasysh konfidencialitetin e informacionit.

PC 2.4. Organizoni ruajtjen arkivore të dokumenteve konfidenciale.

PC 2.5. Përgatitja e dokumentacionit për menaxhimin operacional të mjeteve dhe personelit të sigurisë së informacionit.

PC 2.6. Mbani shënime për punët dhe objektet që duhen mbrojtur.

PC 2.7. Përgatitja e dokumentacionit raportues në lidhje me funksionimin e mjeteve të kontrollit dhe sigurisë së informacionit.

PC 2.8. Dokumentoni ecurinë dhe rezultatet e hetimit të brendshëm.

PC 2.9. Përdorni akte ligjore rregullatore, dokumente rregullatore dhe metodologjike për mbrojtjen e informacionit.

PM 03 Aplikimi i softuerit, harduerit dhe mjeteve teknike të sigurisë së informacionit.

PC 3.1. Aplikoni softuer, harduer dhe mjete teknike për mbrojtjen e informacionit mbi objektet e mbrojtura.

PC 3.2. Merrni pjesë në funksionimin e sistemeve dhe mjeteve për mbrojtjen e informacionit të objekteve të mbrojtura.

PC 3.3. Kryeni mirëmbajtjen rutinë dhe regjistroni dështimet e pajisjeve mbrojtëse.

PC 3.4. Identifikoni dhe analizoni kërcënimet e mundshme për sigurinë e informacionit të objekteve.

PM 04 Kryerja e punes ne nje ose me shume profesione punetore, pozicione punonjes.

21299 "Nëpunës"

OK 1. | |

OK 2. | |

OK 3. | |

OK 4. | |

OK 5. | Përdorni teknologjitë e informacionit dhe komunikimit në aktivitetet profesionale. |

OK 6. | |

OK 7. | Kryen detyra ushtarake, duke përfshirë përdorimin e njohurive të fituara profesionale (për të rinjtë). |

PC 4.1 | Merrni dhe regjistroni korrespondencën hyrëse dhe dërgoni atë në njësitë strukturore të organizatës. |

PC 4.2 | Shqyrtoni dokumentet dhe dorëzoni ato për ekzekutim, duke marrë parasysh vendimin e drejtuesve të organizatës. |

PC 4.3 | Përgatitni kartat e regjistrimit dhe krijoni një bankë të dhënash. |

PC 4.4 | Mbani një dosje të shënimeve të kalimit të materialeve dokumentare. |

PC 4.5 | Monitoroni kalimin e dokumenteve. |

PC 4.6. | Dërgoni dokumentacionin e kompletuar për marrësit duke përdorur lloje moderne të teknologjisë organizative. |

PC 4.7. | Përpiloni dhe ekzekutoni dokumente dhe materiale zyrtare duke përdorur formularë për lloje të veçanta dokumentesh. |

PC 4.8 | Forma e rasteve. |

PC 4.9 | Siguroni një kërkim të shpejtë për dokumente në aparatin e referencës shkencore (skedarët e kartave) të organizatës |

PC 4.10 | Siguroni sigurinë e dokumentacionit zyrtar në vazhdim. |

16199 "Operator i kompjuterëve elektronikë dhe kompjuterëve"

OK 1. | Kuptoni thelbin dhe rëndësinë shoqërore të profesionit tuaj të ardhshëm, tregoni interes të vazhdueshëm për të. |

OK 2. | Organizoni aktivitetet tuaja bazuar në qëllimin dhe metodat e arritjes së tij, të përcaktuara nga udhëheqësi. |

OK 3. | Analizoni situatën e punës, kryeni monitorimin aktual dhe përfundimtar, vlerësimin dhe korrigjimin e aktiviteteve të veta dhe jini përgjegjës për rezultatet e punës së tij. |

OK 4. | Kërkoni informacione të nevojshme për të kryer në mënyrë efektive detyrat profesionale. |

OK 5. | Përdorni teknologjitë e informacionit dhe komunikimit në aktivitetet profesionale. |

OK 6. | Punoni në një ekip, komunikoni në mënyrë efektive me kolegët, menaxhmentin dhe klientët. |

OK 7. | Kryen detyra ushtarake, duke përfshirë përdorimin e njohurive të fituara profesionale (për të rinjtë). |

PC 4.1 | Përgatitni dhe konfiguroni harduerin, pajisjet periferike, sistemet operative të kompjuterit personal dhe pajisjet multimediale. |

PC 4.2 | Futni informacione dixhitale dhe analoge në një kompjuter personal nga media të ndryshme. |

PC 4.3 | Shndërroni skedarët me informacion dixhital në formate të ndryshme. |

PC 4.4 | Përpunoni përmbajtjen audio dhe vizuale duke përdorur redaktorët e zërit, grafisë dhe videove. |

PC 4.5 | Krijoni dhe luani video dhe prezantime. Slide show, skedarë mediash dhe produkte të tjera përfundimtare nga komponentët origjinalë audio, vizualë dhe multimedialë duke përdorur një kompjuter personal dhe pajisje multimediale. |

PC 4.6 | Krijoni biblioteka mediatike për ruajtjen e strukturuar dhe katalogimin e informacionit dixhital. |

PC 4.7 | Menaxhoni vendosjen e informacionit dixhital në disqet e një kompjuteri personal, si dhe ruajtjen e diskut në një rrjet kompjuterik lokal dhe global. |

PC 4.8 | Repliko përmbajtjen multimediale në media të ndryshme ruajtëse të lëvizshme. |

PC 4.9 | Publikoni përmbajtje multimediale në internet. |

KRYERJA E PUNËS KUALIFIKUESE TË TË diplomuarve

Puna përfundimtare kualifikuese (FQR) është puna përfundimtare e një natyre edukative dhe kërkimore gjatë arsimit universitar.Përgatitja e punës përfundimtare kualifikueseështë faza përfundimtare e edukimit të një studenti dhe në të njëjtën kohë një test i aftësisë së tij për të zgjidhur në mënyrë të pavarur problemet arsimore. Puna e pavarur e studentit për temën e zgjedhur fillon gjatë praktikës para diplomimit. Njëkohësisht vihet re një thellim i mëtejshëm i njohurive të tij teorike, sistemimi i tyre, zhvillimi i aftësive aplikative dhe praktike dhe rritja e erudicionit të përgjithshëm dhe profesional.

Teza (teza) ka disa ngjashmëri me punën e kursit, për shembull, puna me burime teorike ose hartimi i tyre. Sidoqoftë, teza (teza) është një studim teorik dhe (ose) eksperimental i një prej problemeve aktuale të sigurisë së informacionit në specialitetin e të diplomuarit. Kërkimi mund të përfshijë zhvillimin e metodave të ndryshme, metodave, softuerit dhe harduerit, modeleve, sistemeve, teknikave etj., të cilat shërbejnë për arritjen e qëllimeve të tezës. Rezultatet e punimit paraqiten në formën e një shënimi shpjegues me grafikë, tabela, vizatime, harta, diagrame etj.

Gjatë kryerjes së punës kërkimore dhe zhvillimore, duhet të përdoren informacione për arritjet më të fundit vendase dhe të huaja të shkencës dhe teknologjisë në fushën e sigurisë së informacionit. Periudha e përgatitjes dhe e mbrojtjes së tezës (tezës) paraprihet nga praktika e paradiplomimit. Kushtet e praktikës paradiplomike, si dhe kushtet e përgatitjes dhe mbrojtjes së tezës përcaktohen me orarin e organizimit të procesit arsimor, i miratuar me urdhër të kolegjit përpara fillimit të vitit aktual akademik. Puna e diplomuar duhet të kryhet nga maturanti duke përdorur materiale të mbledhura prej tij personalisht gjatë praktikës parauniversitare, si dhe gjatë shkrimit të punës së kursit.

Temat e punimeve kualifikuese përfundimtare përcaktohen gjatë zhvillimit të Programit të Provimit Shtetëror. Gjatë përcaktimit të temës së WRC-së, duhet të merret parasysh se përmbajtja e saj mund të bazohet në:

- për përmbledhjen e rezultateve të punës së kursit të përfunduar më parë nga studentët;

- duke përdorur rezultatet e detyrave praktike të kryera më parë.

Formalizohet caktimi i temave për punimet kualifikuese përfundimtare për studentëtjo më vonë se data 1 nëntorviti i fundit i studimit. Në të njëjtën kohë, studentët caktohen tek mbikëqyrësit. Mbikëqyrësi ndihmon studentin në zhvillimin e fushave të kërkimit, përcaktimin e gamës së çështjeve teorike për të studiuar dhe zhvillimin e pjesës praktike të studimit. Secilit drejtues mund t'i caktohen jo më shumë se 8 studentë.

STRUKTURA E PUNËS KUALIFIKUESE TË TË diplomuarve

Struktura e pjesës teorike të tezës kualifikuese: hyrja, seksioni teorik, seksioni praktik, përfundimi, lista e referencave, aplikimet.

Vëllimi i projektit të diplomës është 40-50 faqe tekst të shtypur dhe përfshin:

- Faqja e titullit (Shtojca 1).

- përmbajtja. Përmbajtja e WRC krijohet automatikisht në formën e lidhjeve për lehtësinë e punës me tësasi e madhe e materialit tekstual. Përdorimi i një tabele elektronike të përmbajtjes tregon gjithashtu zotërimin e kompetencës së përgjithshme OK 5 (Përdorimi i teknologjive të informacionit dhe komunikimit në aktivitetet profesionale).

- Prezantimi. Është e nevojshme të vërtetohet rëndësia dhe rëndësia praktike e temës së zgjedhur, të formulohet qëllimi dhe objektivat, objekti dhe subjekti i projektit kërkimor dhe gamën e problemeve në shqyrtim.

4. Pjesa kryesore e WRCpërfshin seksione në përputhje me strukturën logjike të prezantimit. Titulli i seksionit nuk duhet të kopjojë titullin e temës dhe titulli i paragrafëve nuk duhet të kopjojë titullin e seksioneve.

Pjesa kryesore e propozimit duhet të përmbajë dy seksione.

- Seksioni I i kushtohet aspekteve teorike të objektit dhe lëndës që studiohet. Ai përmban një pasqyrë të burimeve të informacionit të përdorura, kuadrin rregullator për temën e WRC, dhe gjithashtu mund të përmbajë të dhëna statistikore në formën e tabelave dhe grafikëve.

Seksioni II i kushtohet analizës së materialit praktik të marrë gjatë praktikës industriale (parauniversitare). Ky seksion përmban:

analiza e materialit specifik për temën e zgjedhur;

- përshkrimin e problemeve të identifikuara dhe tendencave të zhvillimit të objektit dhe lëndës së studimit;

- përshkrimi i mënyrave për të zgjidhur problemet e identifikuara duke përdorur llogaritjet, analizën e të dhënave eksperimentale dhe produktin e veprimtarisë krijuese.

Gjatë analizës mund të përdoren tabela analitike, llogaritje, formula, diagrame, diagrame dhe grafikë.

5. Përfundim - duhet të përmbajë konkluzione dhe rekomandime për mundësinë e përdorimit ose zbatimit praktik të rezultateve të hulumtimit. Nuk duhet të jetë më shumë se 5 faqe tekst.

6. Referencathartuar në përputhje me GOST.

7. Aplikacionet ndodhen në fund të punës dhe hartohen në përputhje me Me

Hyrja, çdo kapitull, përfundim dhe lista e burimeve të përdorura fillojnë në një faqe të re.

Fletushka.Prezantimi shoqërohet me një demonstrim të materialeve nga aplikacionet.

Për ta bërë këtë, duhet të përgatisni një prezantim elektronik. Por mund të ketë edhe një prezantim në letër - fletëpalosje për komisionin në dosje të veçanta ose postera të varur para fjalimit.

Gjatë fjalimit të studentit, komisioni njihet me tezën, fletushkat e nxjerra nga studenti dhe prezantimin me video.

Versioni elektronik i punësbashkangjitur në WRC në letër. Disku duhet të vendoset në një zarf dhe të nënshkruhet.

2.2. FAZAT E PËRGATITJES SË PUNËS KUALIFIKUESE TË TË diplomuar

Faza I: Përfshirja në aktivitete përfshin:

- zgjedhja e një teme kërkimore;

- përzgjedhja, studimi, analiza dhe sinteza e materialeve për temën;

- zhvillimin e një plani pune.

Faza II: Përcaktimi i nivelit të punës përfshin një studim teorik të literaturës dhe formulimin e problemit.

Faza III: Ndërtimi i logjikës së kërkimit. Të dhënat nga kjo fazë pasqyrohen në hyrje.

Hyrja mund të krahasohet me një abstrakt me një libër: diskuton bazat teorike të diplomës, diskuton strukturën e saj, fazat dhe metodat e punës. Prandaj, hyrja duhet të shkruhet sa më me kompetencë dhe shkurt (2-3 faqe). Hyrja duhet të përgatisë lexuesin për të perceptuar tekstin kryesor të veprës. Ai përbëhet nga elementë të detyrueshëm që duhet të formulohen saktë.

- Rëndësia e kërkimit- një shpjegim se pse tema juaj është e rëndësishme dhe kush është në kërkesë. (I përgjigjet pyetjes: pse duhet studiuar kjo?) Në këtë pikë është e nevojshme të zbulohet thelbi i problemit që studiohet. Është logjike që kjo pikë hyrëse të fillohet me përcaktimin e dukurisë ekonomike në të cilën synohet veprimtaria kërkimore. Këtu mund të listoni burimet e informacionit të përdorur për kërkimin. (Baza e informacionit të studimit mund të përfshihet në kapitullin e parë). Sidoqoftë, duhet të kuptoni se ka disa vështirësi objektive që mund të zgjidhen duke shkruar tezën tuaj. Këto vështirësi, pra të metat që ekzistojnë nga jashtë, reflektojnë problem diplome.

- Problemi i kërkimit(i përgjigjet pyetjes: çfarë duhet studiuar?) Një problem kërkimor tregon një ndërlikim, një problem të pazgjidhur ose faktorë që ndërhyjnë në zgjidhjen e tij. Përcaktuar nga 1 - 2 terma. (Shembullproblemet e kërkimit: "...kontradikta midis nevojës së organizatës për mbrojtje të besueshme të informacionit dhe organizimit aktual të punës për të siguruar mbrojtjen e informacionit në organizatë").

3. Qëllimi i studimit- kjo është ajo që duhet të marrësh në fund të fundit, domethënë rezultati përfundimtar i diplomës. (Qëllimi presupozon përgjigjen e pyetjes: çfarë rezultati do të merret?) Qëllimi duhet të jetë zgjidhja e problemit në studim përmes analizës dhe zbatimit praktik të tij. Qëllimi gjithmonë synon objektin. Për shembull:

- Zhvilloni një projekt (rekomandime)...

- Identifikoni kushtet, marrëdhëniet...

- Përcaktoni varësinë e diçkaje nga diçka...

4. Objekti i studimit(çfarë do të studiohet?). Përfshin punën me konceptet. Ky paragraf jep një përkufizim të fenomenit ekonomik që synon veprimtaria kërkimore. Objekti mund të jetë një person, mjedis, proces, strukturë, veprimtari ekonomike të një ndërmarrje (organizate).

- Lënda e studimit(si dhe me çfarë do të shkojë kërkimi?) Këtu është e nevojshme të përcaktohen vetitë specifike të objektit të planifikuar për kërkime ose metodat e studimit të fenomenit ekonomik. Lënda e hulumtimit synon praktikën dhe pasqyrohet përmes rezultateve të praktikës.

6. Objektivat e kërkimit- këto janë hapa për të arritur qëllimet tuaja (tregoni si të shkoni në rezultat?), mënyra për të arritur qëllimin. Ato korrespondojnë me hipotezën. Përcaktohet në bazë të qëllimeve të punës. Formulimi i problemeve duhet të bëhet sa më me kujdes, pasi përshkrimi i zgjidhjes së tyre duhet të formojë përmbajtjen e nënpjesëve dhe pikave të punës. Si rregull, formulohen 3-4 detyra.

Çdo detyrë duhet të fillojë me një folje të paskajshme. Detyrat përshkruhen përmes një sistemi veprimesh të njëpasnjëshme, Për shembull:

- analizoj...;

- studio...;

- kërkime...;

- zbuloj...;

- përcaktoj...;

- zhvillo...

Si rregull, në tezë (punë teze) dallohen 5-7 detyra.

Çdo detyrë duhet të pasqyrohet në një nga nënseksionet e pjesës teorike ose praktike. Detyrat duhet të pasqyrohen në tabelën e përmbajtjes. Nëse detyra është shprehur në hyrje, por nuk është e dukshme në tabelën e përmbajtjes dhe në tekstin e tezës, ky është një gabim i rëndë.

Lista e detyrave të kërkuara:

- “Bazuar në një analizë teorike të letërsisë, zhvilloni...” (konceptet kryesore, konceptet bazë).

- “Përcaktoni...” (theksoni kushtet kryesore, faktorët, arsyet që ndikojnë në objektin e studimit).

- “Zgjero...” (theksoni kushtet kryesore, faktorët, arsyet që ndikojnë në subjektin e studimit).

- "Zhvilloni..." (mjetet, kushtet, format, programet).

- “Testoni (atë që kemi zhvilluar) dhe bëni rekomandime...

8. Rëndësia teorike dhe praktike e studimit:

“Rezultatet e studimit do të na lejojnë të zbatojmë...; do të kontribuojë

zhvillimi...; do të na lejojë të përmirësohemi... Prania e udhëzimeve të formuluara për zbatimin e konkluzioneve dhe propozimeve të marra i jep veprës një rëndësi të madhe praktike. Nuk është e detyrueshme.

9. Metodat e kërkimit:Jepet një listë e shkurtër.Metodologji Kërkimi- këto janë metodat që studenti përdori në procesin e shkrimit të diplomës. Metodat e hulumtimit përfshijnë: metodat teorike (metodat e analizës, sintezës, krahasimit) dhe metodat empirike (vëzhgimi, metoda e anketimit, eksperimenti).

- Baza kërkimore- ky është emri i ndërmarrjes, organizatës në bazë të së cilës është kryer hulumtimi. Më shpesh, baza e kërkimit është praktika e studentit para diplomës.

Fraza përfundimtare e hyrjes është një përshkrim i strukturës dhe numrit të faqeve në tezë: "Struktura e punës korrespondon me logjikën e studimit dhe përfshin një hyrje, një pjesë teorike, një pjesë praktike, një përfundim, një lista e referencave dhe aplikacioneve.” Këtu lejohet të jepet një strukturë më e detajuar e WRC dhe të përvijohet shkurtimisht përmbajtja e seksioneve.

Kështu, hyrja duhet të përgatisë lexuesin për të perceptuar tekstin kryesor të veprës.

Faza IV: puna në pjesën kryesore të WRC.

Pjesa kryesore e tezës duhet të përmbajë seksione, nënseksione dhe paragrafë që përvijojnë aspektet teorike dhe praktike të temës bazuar në një analizë të literaturës së botuar, diskutojnë çështje të diskutueshme dhe formulojnë pozicionin dhe këndvështrimin e autorit; përshkruhen vëzhgimet dhe eksperimentet e kryera nga studenti, metodologjia e kërkimit, llogaritjet, analiza e të dhënave eksperimentale dhe rezultatet e marra. Kur e ndani tekstin në nënseksione dhe paragrafë, është e nevojshme që çdo paragraf të përmbajë informacion të plotë.

Pjesa teorike përfshin një analizë të objektit të studimit dhe duhet të përmbajë konceptet kryesore, historinë e çështjes, nivelin e zhvillimit të problemit në teori dhe praktikë. Për të shkruar me kompetencë një pjesë teorike, është e nevojshme të studiohet një numër mjaft i madh i burimeve shkencore, shkencore-metodologjike dhe të tjera mbi këtë temë.diplomë Si rregull - jo më pak se 10.

Seksioni 1 duhet t'i kushtohet një përshkrimi të objektit të kërkimit, seksioni 2 - një përshkrim i temës së kërkimit përbën pjesën kryesore të punës kërkimore dhe duhet të jetë logjikisht i lidhur me njëri-tjetrin.

Pjesa kryesore e WRC duhet të përmbajë tabela, diagrame, grafikë me lidhje dhe komente të përshtatshme. Seksionet duhet të kenë tituj që pasqyrojnë përmbajtjen e tyre. Në këtë rast, titujt e seksioneve nuk duhet të përsërisin titullin e punës. Le të shqyrtojmë më në detaje përmbajtjen e secilit prej seksioneve të WRC.

Seksioni 1 është e një natyre teorike, edukative dhe i kushtohet një përshkrimi të parimeve themelore teorike, metodave, metodave, qasjeve dhe harduerit dhe softuerit të përdorur për të zgjidhur problemin ose detyrat e ngjashme me problemin. Ky seksion përfshin vetëm atë që është e nevojshme si bazë teorike fillestare për të kuptuar natyrën e kërkimit dhe zhvillimit të kryer, të përshkruar në seksionet vijuese. Paraqiten çështjet teorike: analizohen metodat, metodat, algoritmet për zgjidhjen e problemit, rrjedhat e informacionit etj. E fundit nga seksionet kryesore zakonisht ofron një përshkrim të rezultateve të eksperimentimit me metodat, metodat, harduerin, softuerin dhe sistemet e propozuara (të zhvilluara), dhe kryhet një analizë krahasuese e rezultateve të marra. Vëmendje e veçantë duhet t'i kushtohet diskutimit të rezultateve të marra në WRC dhe ilustrimit të tyre. Gjatë prezantimit të përmbajtjes së botimeve nga autorë të tjerë, është e nevojshme Domosdoshmërisht jepni lidhje me to duke treguar numrat e faqeve të këtyre burimeve të informacionit. Në pjesën e parë, rekomandohet të analizohet gjendja aktuale e problemit dhe të identifikohen tendencat në zhvillimin e procesit në studim. Për këtë qëllim, përdoren dokumentet aktuale rregullatore, statistikat zyrtare, materialet nga rishikimet analitike dhe artikujt e revistave. Pasojaanaliza e rregulloreve duhet të përmbajë përfundime për ndikimin e tyre në problemin në studim dhe rekomandime për përmirësimin e tyre. Gjatë përgatitjes së materialit statistikor në tekstin e punës në të detyrueshme Me radhë, referohen burimin e të dhënave.

Në pjesën e parë, këshillohet t'i kushtohet vëmendje historisë (fazave) të zhvillimit të procesit në studim dhe analizës së përvojës së huaj në organizimin e tij. Rezultati i analizës së praktikës së huaj duhet të jetë një krahasim i procesit në studim me praktikën vendase dhe rekomandime mbi mundësitë e aplikimit të tij në Rusi.

Ky seksion duhet të ofrojë gjithashtu një analizë krahasuese të qasjeve dhe metodave ekzistuese për zgjidhjen e problemit. Është e nevojshme të arsyetohet zgjedhja e metodës për zgjidhjen e problemit në studim dhe të paraqitet në detaje. Ju gjithashtu mund të sugjeroni metodën tuaj.

Në procesin e studimit të burimeve teorike, duhet të nënvizoni dhe shënoni tekstin që është domethënës për këtë pjesë të diplomës. Këto fragmente teksti mund të vendosen në kërkimin e tezës suaj si citat, si ilustrim për analizën dhe krahasimin tuaj. Pjesa teorike e tezës nuk mund të përfshijë seksione dhe kapituj të tërë nga tekste shkollore, libra dhe artikuj.

Çdo punë duhet të përmbajë aspekte teorike, metodologjike dhe praktike të problemit në studim.

Seksioni 2 duhet të jetë i një natyre thjesht aplikative. Është e nevojshme të përshkruhet në mënyrë sasiore një objekt specifik i studimit, të sigurohen rezultatet e llogaritjeve praktike dhe udhëzimet për përdorimin e tyre, si dhe të formulohen udhëzime për përmirësimin e aktiviteteve në organizimin dhe teknologjinë e sigurisë së informacionit. Për të shkruar pjesën e dytë, si rregull, përdoren materialet e mbledhura nga studenti gjatë trajnimit praktik. Ky seksion i WRC përmban një përshkrim të rezultateve praktike të hulumtimit. Ai mund të përshkruajë eksperimentin dhe metodat e përdorura për kryerjen e tij, rezultatet e marra dhe mundësitë e përdorimit të rezultateve të hulumtimit në praktikë.

Struktura e përafërt e pjesës praktike të tezës

Titulli i pjesës praktike, si rregull, formulon problemin e kërkimit duke përdorur shembullin e një organizate specifike.

1. Qëllimi i studimit- jepet në fjalinë e parë.

Karakteristikat teknike dhe ekonomike të ndërmarrjes,në bazë të të cilave kryhet hulumtimi (statusi i ndërmarrjes, veçoritë morfologjike të organizatës, struktura organizative dhe drejtuese, veçoritë e procesit teknologjik, etj.).

- Metodat e kërkimit.

- Ecuria e studimit.Pas formulimit të emrit të secilës metodë, jepet qëllimi e tij përdorni dhe jepet një përshkrim. Më pas, zbulohet aplikimi i metodës së kërkimit në një organizatë specifike. Të gjitha materialet për aplikimin e metodave të kërkimit (formularët e pyetësorit, dokumentet e brendshme për sigurimin e mbrojtjes së të dhënave të një organizate/ndërmarrjeje) vendosen në shtojca. Rezultatet e marra analizohen dhe nxirret një përfundim. Për të marrë rezultate më të sakta, përdorni jo një, pordisa metoda kërkimore.

- Përfundime të përgjithshme. Në fund të studimit nxirren rezultate (përfundime) të përgjithshme për të gjithë temën. Metodologjia e përdorur duhet të konfirmojë ose hedh poshtë hipotezën e kërkimit. Nëse hipoteza hidhet poshtë, jepen rekomandime për përmirësimin e mundshëm të aktiviteteve organizative dhe teknologjisë së mbrojtjes së të dhënave të organizatës/ndërmarrjes në dritën e problemit në studim.

- Në paraburgim Duhet të paraqitet një listë e shkurtër e rezultateve të marra në punë. Qëllimi kryesor i përfundimit është të përmbledhë përmbajtjen e punës, të përmbledhë rezultatet e hulumtimit. Në përfundim, janë paraqitur përfundimet e nxjerra, analizohet marrëdhënia e tyre me qëllimin e punës dhe detyrat specifike të vendosura dhe të formuluara në hyrje.përbën bazën e raportit të mbrojtjes së nxënësit dhe nuk duhet të jetë më shumë se 5 faqe tekst.

3. RREGULLAT E PËRGJITHSHME PËR REGJISTRIMIN E PUNËS KUALIFIKUESE TË diplomuar

3.1 PROJEKTIMI I MATERIALIT TEKST

Pjesa tekstuale e punës duhet të ekzekutohet në një version kompjuterik në letër A 4 në njërën anë të fletës. Font - Times New Roman, madhësia e shkronjave - 14, stili - i rregullt, ndarje një e gjysmë, i justifikuar. Faqet duhet të kenë margjina (rekomandohet): fundi - 2; krye - 2; majtas - 2; djathtas - 1. Vëllimi i propozimit duhet të jetë 40-50 faqe. Rekomandohet proporcioni i mëposhtëm i elementeve kryesore të listuara në vëllimin e përgjithshëm të punës kualifikuese përfundimtare: hyrje - deri në 10%; seksionet e pjesës kryesore – 80%; përfundimi - deri në 10%.

I gjithë teksti i WRC duhet të ndahet në pjesët përbërëse të tij. Teksti zbërthehet duke e ndarë atë në seksione dhe nënseksione. Në përmbajtjen e veprës, nuk duhet të ketë një rastësi në formulimin e titullit të njërit prej përbërësve me vetë titullin e veprës, si dhe një rastësi në emrat e seksioneve dhe nënseksioneve. Emrat e seksioneve dhe nënseksioneve duhet të pasqyrojnë përmbajtjen e tyre kryesore dhe të zbulojnë temën e WRC.

Seksionet dhe nënseksionet duhet të kenë tituj. Si rregull, paragrafët nuk kanë tituj. Titujt e seksioneve, nënseksioneve dhe paragrafëve duhet të printohen me një pikë paragrafi 1,25 cm, me shkronjë të madhe pa pikë në fund, pa nënvizim, fontin nr. 14 “Times New Roman”. Nëse titulli përbëhet nga dy fjali, ato ndahen me një pikë. Titujt duhet të pasqyrojnë qartë dhe konciz përmbajtjen e seksioneve dhe nënseksioneve.

Kur ndani VKR në seksione në përputhje me GOST 2.105-95, përcaktimi bëhet me numra serialë - numra arabë pa pikë. Nëse është e nevojshme, nënseksionet mund të ndahen në paragrafë. Numri i artikullit duhet të përbëhet nga seksionet, nënseksionet dhe numrat e artikujve të ndarë me pika. Nuk ka asnjë pikë në fund të numrit të seksionit (nënseksionit) ose paragrafit (nënparagrafit). Çdo seksion duhet të fillojë në një fletë (faqe) të re.

Nëse një seksion ose nënseksion përbëhet nga një paragraf, atëherë ai nuk duhet të numërohet. Pikat, nëse është e nevojshme, mund të ndahen në nënpika, të cilat duhet të numërohen brenda secilës pikë, për shembull:

1 Llojet dhe madhësitë kryesore

Listimet mund të sigurohen brenda klauzolave ose nënklauzolave. Çdo listim duhet të paraprihet nga një vizë ose shkronjë e vogël e ndjekur nga një kllapa. Për detaje të mëtejshme të transfertave, është e nevojshme të përdoren numrat arabë, të ndjekur nga një kllapa.

Shembull:

A)_____________

b)_____________

1) ________

2) ________

V) ____________

Numërimi i faqeve të tekstit kryesor dhe shtojcave duhet të jetë i vazhdueshëm. Numri i faqes vendoset në qendër të pjesës së poshtme të fletës pa pikë. Faqja e titullit përfshihet në numërimin e përgjithshëm të faqeve të WRC. Numri i faqes nuk tregohet në faqen e titullit dhe në përmbajtje.

Punimi i tezës duhet të përdorë terma, emërtime dhe përkufizime shkencore dhe të veçanta, të përcaktuara nga standardet përkatëse, dhe në mungesë të tyre - të pranuara përgjithësisht në literaturën speciale dhe shkencore. Nëse miratohet terminologji specifike, atëherë lista e referencave duhet të paraprihet nga një listë e termave të pranuara me shpjegime të përshtatshme. Lista është përfshirë në përmbajtjen e veprës.

3.2 DIZAJNI I ILUSTRIMEVE

Të gjitha ilustrimet e vendosura në punën përfundimtare kualifikuese duhet të zgjidhen me kujdes, të ekzekutohen qartë dhe saktë. Figurat dhe diagramet duhet të lidhen drejtpërdrejt me tekstin, pa imazhe dhe të dhëna të panevojshme që nuk shpjegohen askund. Numri i ilustrimeve në WRC duhet të jetë i mjaftueshëm për të shpjeguar tekstin e paraqitur.

Ilustrimet duhet të vendosen menjëherë pas tekstit në të cilin përmenden për herë të parë, ose në faqen tjetër.

Ilustrimet e vendosura në tekst duhet të numërohen me numra arabë, Për shembull:

Figura 1, Figura 2

Lejohet numërimi i ilustrimeve brenda një seksioni (kapitulli). Në këtë rast, numri i ilustrimit duhet të përbëhet nga numri i seksionit (kapitulli) dhe numri serial i ilustrimit, të ndarë me një pikë.

Ilustrimet, nëse është e nevojshme, mund të kenë një emër dhe të dhëna shpjeguese (teksti poshtë figurës).

Fjala "Figura" dhe emri vendosen pas të dhënave shpjeguese, në mes të rreshtit, për shembull:

Figura 1 – Rruga e dokumentit

3. 3 RREGULLA TË PËRGJITHSHME PËR PARAQITJE TË FORMULAVE

Në formula dhe ekuacione, simbolet, imazhet ose shenjat duhet të korrespondojnë me emërtimet e miratuara në standardet aktuale të shtetit. Në tekst, para përcaktimit të parametrit, jepet një shpjegim, për shembull:Rezistenca e përkohshme në tërheqje.

Nëse është e nevojshme të përdoren simbole, imazhe ose shenja që nuk janë përcaktuar nga standardet aktuale, ato duhet të shpjegohen në tekst ose në listën e simboleve.

Formulat dhe ekuacionet janë të ndara nga teksti në një rresht të veçantë. Të paktën një rresht i lirë duhet të lihet sipër dhe poshtë çdo formule ose ekuacioni.

Një shpjegim i kuptimeve të simboleve dhe koeficientëve numerikë duhet të jepet drejtpërdrejt nën formulën në të njëjtën sekuencë në të cilën ato janë dhënë në formulë.

Formulat duhet të numërohen në mënyrë sekuenciale gjatë gjithë punës duke përdorur numra arabë në kllapa në pozicionin e djathtë në nivelin e formulës.

Për shembull:

Nëse një organizatë po modernizon një sistem ekzistues, atëherë kur llogaritet efikasiteti, merren parasysh kostot aktuale të funksionimit të saj:

E r = (P1-P2)+ΔP p, (3.2)

ku P1 dhe P2 janë, përkatësisht, kosto operative para dhe pas zbatimit të programit të zhvilluar;

ΔР f - kursime nga rritja e produktivitetit të përdoruesve shtesë.

Formulat dhe ekuacionet mund të numërohen brenda çdo seksioni me numra të dyfishtë të ndarë me një pikë, duke treguar numrin e seksionit dhe numrin serial të formulës ose ekuacionit, për shembull: (2.3), (3.12) etj.

Lëvizja e pjesëve të formulave në një rresht tjetër lejohet me shenja të barabarta, shumëzim, mbledhje, zbritje dhe raport (>;), dhe shenja në fillim të rreshtit tjetër përsëritet. Rendi i paraqitjes së ekuacioneve matematikore është i njëjtë me atë të formulave.

Vlerat numerike të sasive me përcaktimin e njësive të sasive fizike dhe njësive të numërimit duhet të shkruhen me numra, dhe numrat pa përcaktimin e njësive të sasive fizike dhe njësive të numërimit nga një në nëntë - me fjalë, për shembull:testoni pesë tuba, secili 5 m i gjatë.

Kur citohen vlerat më të mëdha ose më të vogla të sasive, duhet të përdoret shprehja "nuk duhet të jetë jo më shumë (jo më pak)".

3.4 PROJEKTIMI I TABELAVE

Tabelat përdoren për qartësi më të mirë dhe lehtësi në krahasimin e treguesve. Titulli i tabelës, nëse është i disponueshëm, duhet të pasqyrojë përmbajtjen e saj, të jetë i saktë dhe konciz. Titulli i tabelës duhet të vendoset sipër tabelës në të majtë, pa dhëmbje, në një rresht me numrin e saj të ndarë me një vizë.

Kur lëvizni një pjesë të tabelës, titulli vendoset vetëm sipër pjesës së parë të tabelës; vija e poshtme horizontale që kufizon tabelën nuk vizatohet.

Tabela duhet të vendoset menjëherë pas tekstit në të cilin përmendet për herë të parë, ose në faqen tjetër.

Një tabelë me një numër të madh rreshtash mund të transferohet në një fletë tjetër (faqe). Kur transferoni një pjesë të tabelës në një fletë tjetër, fjala "Tabela" dhe numri i saj tregohen një herë në të djathtë mbi pjesën e parë të tabelës, mbi pjesët e tjera shkruhet fjala "Vazhdim" dhe tregohet numri i tabelës. për shembull: “Vazhdimi i tabelës 1”. Kur transferoni një tabelë në një fletë tjetër, titulli vendoset vetëm mbi pjesën e parë të saj.

Nëse në asnjë rresht të tabelës nuk jepen të dhëna dixhitale ose të tjera, atëherë në të vendoset një vizë.

Shembull i dizajnit të tavolinës:

Tabelat në të gjithë shënimin shpjegues numërohen me numra arabë me numërim të vazhdueshëm, para të cilëve shkruhet fjala “Tabela”.. Lejohet numërimi i tabelave brenda një seksioni. Në këtë rast, numri i tabelës përbëhet nga numri i seksionit dhe numri i renditjes së tabelës, të ndarë me pikën "Tabela 1.2".

Tabelat e secilit aplikacion përcaktohen me numërim të veçantë me numra arabë me shtimin e emërtimit të aplikacionit përpara numrit.

Titujt e kolonave dhe rreshtave të tabelave duhet të shkruhen me shkronjë të madhe në njëjës dhe nëntitujt e kolonave me shkronjë të vogël nëse formojnë një fjali me titullin, ose me shkronjë të madhe nëse kanë një kuptim të pavarur. Nuk ka pika në fund të titujve dhe nëntitujve të tabelave.

Lejohet të përdoret një madhësi fonti në tabelë që është më e vogël se në tekst.

Titujt e kolonave shkruhen paralelisht ose pingul me rreshtat e tabelës. Në kolonat e tabelës, nuk lejohet të vizatohen vija diagonale me titujt vertikal të kapitujve të vendosur në të dy anët e diagonales.

5 PROJEKTIMI I LISTËS SË REFERENCAVE

Lista e referencave është përpiluar duke marrë parasysh rregullat e bibliografisë(Shtojca 5). Lista e literaturës së përdorur duhet të përmbajë të paktën 20 burime (të paktën 10 libra dhe 10-15 periodikë) me të cilat ka punuar autori i tezës. Literatura në listë është e renditur sipas seksioneve në sekuencën vijuese:

- Ligjet federale (në mënyrë që nga viti i fundit i miratimit në ato të mëparshme);

- dekretet e Presidentit të Federatës Ruse (në të njëjtën sekuencë);

- Rezolutat e Qeverisë së Federatës Ruse (në të njëjtin rend)

- akte të tjera rregullatore ligjore;

- materiale të tjera zyrtare (rezoluta dhe rekomandime të organizatave dhe konferencave ndërkombëtare, raporte zyrtare, raporte zyrtare, etj.)

- monografi, tekste, mjete mësimore (në renditje alfabetike);

- letërsi e huaj;

- Burimet e internetit.

Burimet në çdo seksion janë vendosur sipas rendit alfabetik. Numërimi i vazhdueshëm përdoret për të gjithë listën e referencave.

Kur i referoheni literaturës në tekstin e shënimit shpjegues, nuk duhet të shkruani titullin e librit (artikullin), por numrin serial që i është caktuar në indeksin "Lista e Referencave" në kllapa katrore. Referencat në literaturë numërohen sipas radhës së paraqitjes së tyre në tekstin e WRC. Përdoret numërimi i vazhdueshëm ose numërimi sipas seksioneve (kapitujve).

Procedura për zgjedhjen e literaturës me temën e punës kërkimore-zhvilluese dhe përgatitjen e listës së literaturës së përdorur

NË lista e literaturës së përdorur përfshin burime të studiuara nga studenti në procesin e përgatitjes së tezës, përfshirë ato të cilave ai u referohet.

Shkrimit të tezës i paraprin një studim i thelluar i burimeve letrare mbi temën e veprës. Për ta bërë këtë, së pari duhet të kontaktoni bibliotekën e kolegjit. Këtu studentit i vjen në ndihmë aparati i referencës dhe kërkimit të bibliotekës, pjesa kryesore e të cilit janë katalogët dhe indekset e kartave.

Një katalog është një listë e burimeve dokumentare të informacionit (libra) të disponueshme në koleksionet e bibliotekës.

Nëse studenti i di saktësisht emrat e librave të kërkuar ose të paktën emrat e autorëve të tyre, është e nevojshme të përdorë katalogun alfabetik.

Nëse është e nevojshme të zbulohet se cilët libra për një çështje (temë) të caktuar janë në dispozicion në një bibliotekë të caktuar, studenti duhet të konsultohet edhe me katalogun sistematik.

Një katalog sistematik zbulon koleksionin e bibliotekës sipas përmbajtjes. Për lehtësinë e përdorimit të katalogut sistematik, ai ka një indeks alfabetik të lëndës (ASU). Në katalogët e listuar studenti mund të gjejë vetëm titujt e librave, ndërsa për të shkruar një tezë i nevojitet edhe material i botuar në revista, gazeta dhe koleksione të ndryshme. Për këtë qëllim, bibliotekat organizojnë skedarë bibliografikë ku vendosen përshkrime të artikujve të revistave dhe gazetave dhe materiale nga koleksionet.

Kur shkruan një punim kërkimor, studenti përdor gjerësisht literaturën referuese për të sqaruar dhe sqaruar opsione, fakte, koncepte dhe terma të ndryshëm. Literatura referuese përfshin enciklopedi të ndryshme, fjalorë, libra referimi dhe koleksione statistikore.

Regjistrimi i referencave bibliografike

Kur shkruan një tezë, një student shpesh duhet t'u referohet veprave të autorëve të ndryshëm dhe të përdorë materiale statistikore. Në këtë rast, është e nevojshme të sigurohet një lidhje me një ose një burim tjetër.

Përveç respektimit të rregullave bazë të citimit (ju nuk mund të hiqni frazat nga teksti, ta shtrembëroni atë me shkurtesa arbitrare, thonjëzat duhet të vendosen në thonjëza, etj.), Ju gjithashtu duhet t'i kushtoni vëmendje treguesit të saktë të burimeve të kuotat.

- NË fusnotatlidhjet (fusnotat) vendosen në fund të faqes në të cilën ndodhet materiali i cituar. Për ta bërë këtë, një numër vendoset në fund të kuotimit, i cili tregon numrin serial të kuotimit në këtë faqe. Në fund të faqes, nën rreshtin që ndan fusnotën (lidhjen) nga teksti, ky numër përsëritet dhe ndiqet nga emri i librit nga i cili është marrë citimi, me shënimin e detyrueshëm të numrit të faqen e cituar. Për shembull:

"Shipunov M.Z. Bazat e veprimtarive të menaxhimit. - M.: INFRA - M, 2012, f. 39.

- Lidhjet në tekstpërdoren në rastet kur informacioni për burimin që analizohet është pjesë organike e tekstit kryesor. Ato janë të përshtatshme sepse nuk e heqin vëmendjen nga teksti. Përshkrimi në lidhje të tilla fillon me inicialet dhe mbiemrin e autorit, titulli i librit ose artikullit tregohet në thonjëza dhe të dhënat e daljes jepen në kllapa.

- Përtej lidhjeve të tekstit- këto janë tregues të burimeve të citimeve me referencë në listën e numëruar të referencave të vendosura në fund të tezës. Një referencë për një burim letrar bëhet në fund të frazës duke vendosur numrin serial të dokumentit të përdorur në kllapa të drejta, duke treguar faqen.

Për shembull: "Aktualisht, dokumenti kryesor që rregullon privatizimin e pronës shtetërore dhe komunale në territorin e Federatës Ruse është Ligji "Për privatizimin e pronës shtetërore dhe komunale" i datës 21 dhjetor 2001 Nr. 178-FZ (i ndryshuar më 31 dhjetor 2005, i ndryshuar më 01/05/2006).

Në fund të punës (në një faqe të veçantë) duhet të jepet një listë alfabetike e literaturës së përdorur në të vërtetë.

3.6 PROJEKTIMI I APLIKACIONEVE

Aplikacionet lëshohen nëse është e nevojshme. Aplikimet për veprën mund të përbëhen nga materiale referuese shtesë me vlerë ndihmëse, për shembull: kopje të dokumenteve, fragmente nga materialet raportuese, të dhëna statistikore, diagrame, tabela, grafiku, programe, rregullore, etj.

Shtojcat përfshijnë edhe ato materiale që mund të specifikojnë pjesët praktike ose teorike të diplomës. Për shembull, aplikacioni mund të përfshijë: tekste pyetësorësh, pyetësorë dhe metoda të tjera që janë përdorur në procesin e kërkimit, shembuj të përgjigjeve të të anketuarve, materiale fotografike, diagrame dhe tabela që nuk lidhen me përfundimet teorike në tezë.

Të gjitha aplikacionet duhet të referohen në tekstin kryesor.

Për shembull: Njësitë e prejardhura të sistemit SI (Shtojcat 1, 2, 5).

Aplikimet janë rregulluar në një sekuencë lidhjesh me to në tekst. Çdo aplikim duhet të fillojë në një fletë (faqe) të re me fjalët Application në këndin e sipërm të djathtë të faqes.dhe emërtimet e tij me numra arabë, duke përjashtuar numrin 0.

4. MBROJTJA E PUNËS SË diplomuar

4.1 MONITORIMI I GATISHMËRISË SCR

Secilit student i caktohet një recensues i punës kualifikuese përfundimtare nga specialistë të jashtëm, të cilët njohin mirë çështjet që lidhen me këtë temë.

Për temat e miratuara zhvillohen mbikëqyrësit shkencorë të punës përfundimtare kualifikuesedetyra individualepër studentët që konsiderohen nga KPP “Teknologjitë e Informacionit” nënshkruhen nga mbikëqyrësi akademik dhe kryetari i KPP-së.

Detyrat për punët përfundimtare kualifikuese miratohen nga zëvendësdrejtori për Çështjet Akademike dhe u jepen studentëve jo më vonë se dy javë para fillimit të praktikës paradiplomike.

Për temat e miratuara, mbikëqyrësit shkencorë hartojnë plane individuale të konsultimeve,sipas të cilit kontrollohet procesi i përfundimit të punimeve kualifikuese përfundimtare.

Monitorimi i shkallës së gatishmërisë së WRC kryhet sipas orarit të mëposhtëm:

Tabela 3

Nr. | gatishmërinë | Afati | shënim |

|

Niveli gatishmërinë VKR, në% | Tregohet se cili komponent i WRC, cili element strukturor i tij duhet të jetë gati në një moment të caktuar. | Periudha e kontrollit | Tregohet forma e kontrollit |

|

Periudha e kontrollit | ||||

Me përfundimin e përgatitjes së punës, drejtuesi kontrollon cilësinë e punës, e nënshkruan atë dhe së bashku me detyrën dhe komentet e tij me shkrim, ia kalon atë zëvendësdrejtorit në fushën e veprimtarisë.

Për të përcaktuar shkallën e gatishmërisë së punës kualifikuese përfundimtare dhe për të evidentuar mangësitë ekzistuese, mësuesit e disiplinave të veçanta kryejnë një mbrojtje paraprake në javën e fundit të përgatitjes për Provimin e Shtetit. Rezultatet e mbrojtjes paraprake regjistrohen.

4.2 KËRKESAT E MBROJTJES SCR

Mbrojtja e punës përfundimtare kualifikuese kryhet në një mbledhje të hapur të Komisionit Shtetëror të Certifikimit për specialitetin, i krijuar në bazë të Rregulloreve për certifikimin përfundimtar shtetëror të të diplomuarve të institucioneve arsimore të arsimit të mesëm profesional në Federatën Ruse. (Rezoluta e Komitetit Shtetëror për Arsimin e Lartë të Rusisë, datë 27 dhjetor 1995 nr. 10).

Gjatë mbrojtjes, KVR-së i vendosen këto kërkesa:

- studim i thellë teorik i problemeve në studim bazuar në analizën e literaturës;

- sistematizimi i aftë i të dhënave dixhitale në formën e tabelave dhe grafikëve me analizën e nevojshme, përgjithësimin dhe identifikimin e tendencave të zhvillimit;

- një qasje kritike ndaj materialeve faktike që studiohen për të gjetur fusha për përmirësimin e aktiviteteve;

- konkluzionet e arsyetuara, vlefshmëria e propozimeve dhe rekomandimeve;

- prezantimi logjikisht i qëndrueshëm dhe i pavarur i materialit;

- projektimi i materialit në përputhje me kërkesat e përcaktuara;

- Është e detyrueshme që të ketë një rishikim të tezës nga një mbikëqyrës dhe një rishikim nga një punonjës praktik që përfaqëson një organizatë të palës së tretë.

Kur hartoni abstrakte, është e nevojshme të merret parasysh koha e përafërt e prezantimit në mbrojtje, e cila është 8-10 minuta.Është e këshillueshme që të ndërtohet një raportjo duke e paraqitur përmbajtjen e veprës në kapituj, por sipas detyrës, - zbulimi i logjikës që qëndron pas arritjes së rezultateve domethënëse. Raporti duhet të përmbajë referencë për materialin ilustrues që do të përdoret gjatë mbrojtjes së veprës. Vëllimi i raportit duhet të jetë 7-8 faqe tekst në format Word, madhësia e shkronjave 14, hapësirë një e gjysmë.

Tabela 4

Struktura e raportit | Vëllimi | Koha |

|

Prezantimi i temës së punës. | Deri në 1.5 faqe | Deri në 2 minuta |

|

Rëndësia e temës. |

|||

Qëllimi i punës. |

|||

Paraqitja e problemit, rezultatet e zgjidhjes së tij dhe përfundimet e nxjerra (për secilën nga detyrat që u vendosën për të arritur qëllimin e tezës). | Deri në 6 faqe | Deri në 7 minuta |

|

Perspektivat dhe drejtimet për kërkime të mëtejshme mbi këtë temë. | Deri në 0,5 faqe | Deri në 1 minutë |

Për të folur në mbrojtje, studentët duhet të përgatisin në mënyrë të pavarur dhe të pajtohen me mbikëqyrësin përmbledhjet e raportit dhe materialin ilustrues.

Ilustrimet duhet të pasqyrojnë rezultatet kryesore të arritura në punë dhe të jenë në përputhje me tezat e raportit.

Format e paraqitjes së materialit ilustrues:

1. Material i shtypur për çdo anëtar të Komisionit Shtetëror të Provimit(sipas gjykimit të mbikëqyrësit shkencor të projektit të kërkimit dhe zhvillimit). Materiali i printuar për anëtarët e SAC mund të përfshijë:

- të dhëna empirike;

- ekstrakte nga dokumentet rregullatore mbi bazën e të cilave është kryer hulumtimi;

- fragmente nga dëshirat e punëdhënësve të formuluara në kontrata;

- të dhëna të tjera që nuk përfshihen në prezantimin e rrëshqitjes, por që konfirmojnë korrektësinë e llogaritjeve.

- Slide - prezantime(për demonstrim në një projektor).

Shoqërimi i paraqitjes së rezultateve të punës me materiale prezantuese është kusht i detyrueshëm për mbrojtjen e veprës.

Mbikëqyrësi shkruan një përmbledhje të punës përfundimtare kualifikuese të përfunduar nga studenti.

Mbrojtja e punimeve përfundimtare kualifikuese kryhet në një mbledhje të hapur të Komisionit Shtetëror të Atestimit në një audiencë të caktuar posaçërisht, të pajisur me pajisjet e nevojshme për demonstrimin e prezantimeve. Deri në 20 minuta janë caktuar për të mbrojtur punën kualifikuese. Procedura e mbrojtjes përfshin raportin e studentit (jo më shumë se 10 minuta), leximin e një rishikimi dhe rishikimi, pyetje nga anëtarët e komisionit dhe përgjigjet e studentëve. Dëgjohet fjala e titullarit të punës kualifikuese përfundimtare, si dhe recensentit, nëse janë të pranishëm në mbledhjen e Komisionit Shtetëror të Provimit.

Vendimet e Komitetit Ekzekutiv Shtetëror merren në mbledhje të mbyllura me shumicë të thjeshtë votash të anëtarëve të komisionit pjesëmarrës në mbledhje. Në rast të një numri të barabartë votash, vota e kryetarit është vendimtare. Rezultatet u shpallen studentëve në ditën e mbrojtjes së tezës.

4.3 KRITERET PËR VLERËSIMIN E WRC

Mbrojtja e punës përfundimtare kualifikuese përfundon me caktimin e notave.

Vlerësimi "Shkëlqyeshëm". jepet për tezën nëse teza është e natyrës kërkimore, ka një kapitull teorik të mirëprezantuar, një analizë të thellë teorike, një rishikim kritik të praktikës, një paraqitje logjike, të qëndrueshme të materialit me përfundime të përshtatshme dhe propozime të arsyeshme; ka vlerësime pozitive nga mbikëqyrësi dhe recensuesi.

Kur mbron një tezë me "ekselencë", një student-maturant demonstron njohuri të thella të temës, operon lirshëm me të dhënat kërkimore, bën propozime të informuara dhe gjatë raportit përdor mjete ndihmëse vizuale (prezantim në Power Point, tabela, diagrame, grafikë, etj. ) ose material fletushkë, u përgjigjet lehtësisht pyetjeve të parashtruara.

Vlerësimi "Mirë" Teza jepet nëse teza është e natyrës kërkimore, ka një kapitull teorik të mirëprezantuar, paraqet një analizë mjaftueshëm të detajuar dhe analizë kritike të aktiviteteve praktike, një prezantim konsistent të materialit me konkluzionet e duhura, por propozimet e studentit nuk janë. të argumentuara mjaftueshëm. Teza ka një vlerësim pozitiv nga mbikëqyrësi dhe recensenti. Kur e mbron atë, studenti maturant tregon njohuri për çështjet e temës, operon me të dhënat e kërkimit, bën propozime për temën e kërkimit dhe gjatë raportit përdor mjete pamore (prezantim në Power Point, tabela, diagrame, grafikë etj.) ose fletushkat, pa shumë vështirësi u përgjigjet pyetjeve të bëra.

Gradë "Në mënyrë të kënaqshme"Ajo jepet për tezën nëse teza është e natyrës kërkimore, ka kapitull teorik, bazohet në material praktik, por ka analizë sipërfaqësore dhe analizë kritike të pamjaftueshme, ka mospërputhje në paraqitjen e materialit dhe propozime të pabaza. janë paraqitur. Vlerësimet e recensentëve përmbajnë komente mbi përmbajtjen e punës dhe metodologjinë e analizës. Gjatë mbrojtjes së një teze të tillë, studenti-maturant tregon pasiguri, tregon njohuri të dobët për çështjet e temës dhe jo gjithmonë jep përgjigje gjithëpërfshirëse dhe të arsyetuar për pyetjet e bëra.